Ivanti Device Controlは、効果的かつ拡張可能な保護を提供します。 サーバー、固定関数資産(例:POS、ATM、ガソリンスタンドのセルフ給油機での支払いシステム)、シンクライアント、仮想化されたエンドポイントに理想的なソリューションであるDevice Controlは、エンドポイントを迅速に特定・ロックして、リムーバルデバイスやポートの不正使用を防ぎ、不明なアプリがインストール・実行されるのを防止することにより、攻撃対象領域を劇的に減少させることができます。

Ivanti Device Control

デバイス制御ソフトウェア

データを紛失や盗難から保護しながら従業員の生産性を維持

Ivanti Device Controlは、効果的かつ拡張可能な保護を提供します。 サーバー、固定関数資産(例:POS、ATM、ガソリンスタンドのセルフ給油機での支払いシステム)、シンクライアント、仮想化されたエンドポイントに理想的なソリューションであるDevice Controlは、エンドポイントを迅速に特定・ロックして、リムーバルデバイスやポートの不正使用を防ぎ、不明なアプリがインストール・実行されるのを防止することにより、攻撃対象領域を劇的に減少させることができます。

データ盗難の阻止

マルウェアからエンドポイントを保護

セキュリティポリシーの強化

安全な生産性ツール

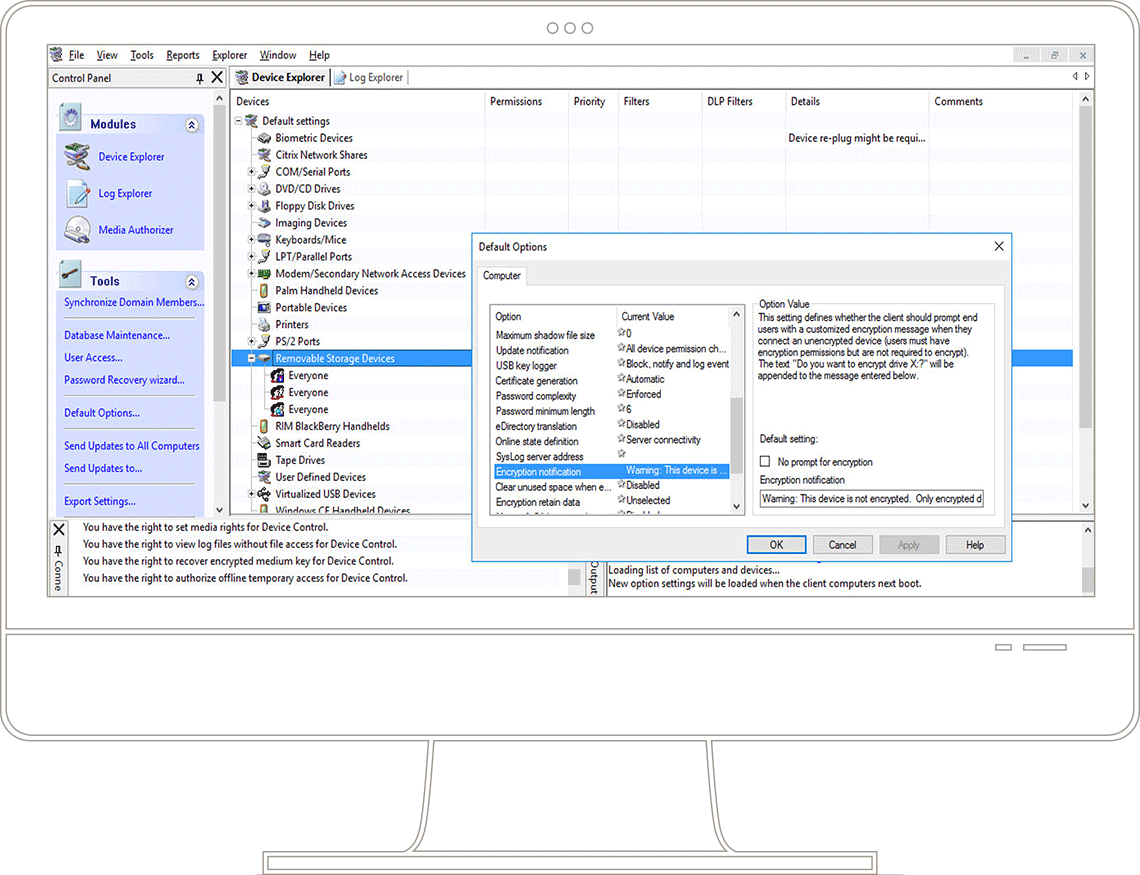

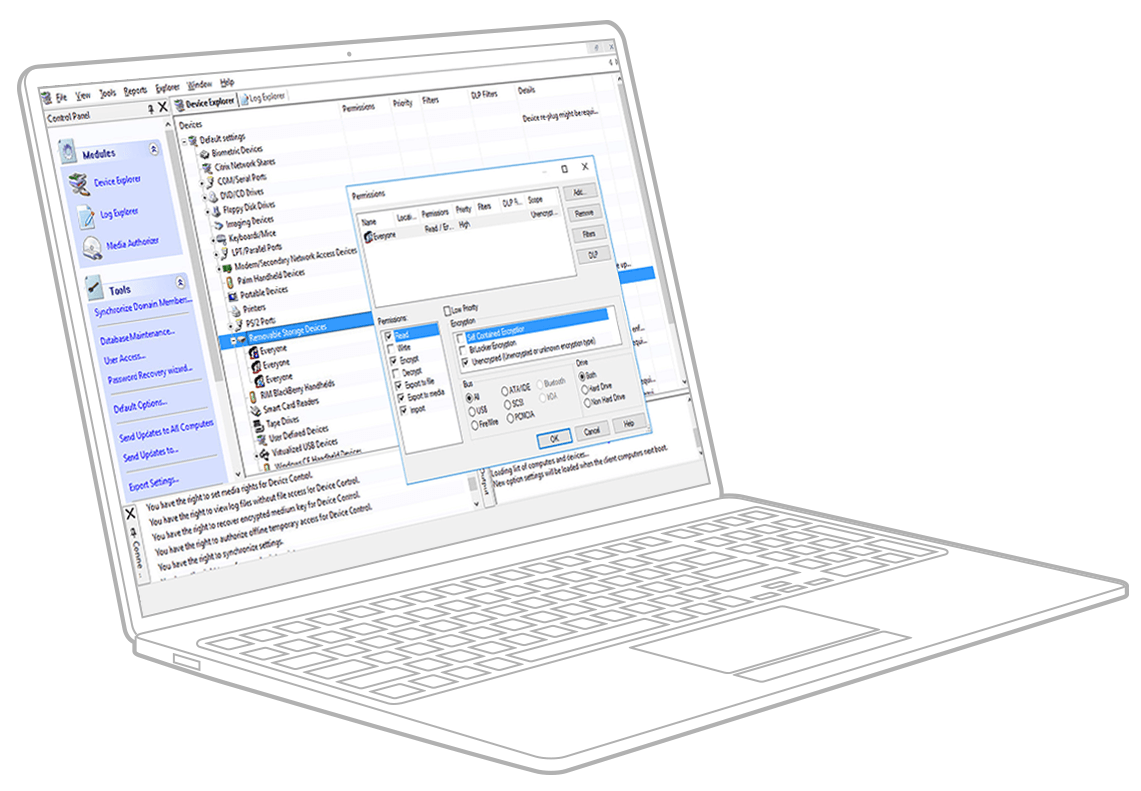

企業内ファイルの暗号化とデータコピーの制限

リムーバブルデバイスやメディアとの間で移動が拒否または許可されるファイルの種類をユーザーごとに管理し、リムーバブルデバイスやメディアにコピーできる1日当たりのデータ量を制限することができます。強制暗号化やリムーバブルデバイスからの実行ファイルのダウンロード禁止により、マルウェア対策を強化します。

安全、柔軟、スケーラブルなアーキテクチャ

Windows、macOS、Microsoft Surface デバイス (ARM64) をサポートし、中央データベースを備えたスケーラブルなクライアントサーバーアーキテクチャを使用して、組織全体の制御と適用が可能です。Ivanti Device Controlエージェントは、管理者権限を持つユーザーによるものも含め、不正なデバイス取り外しから保護されます。

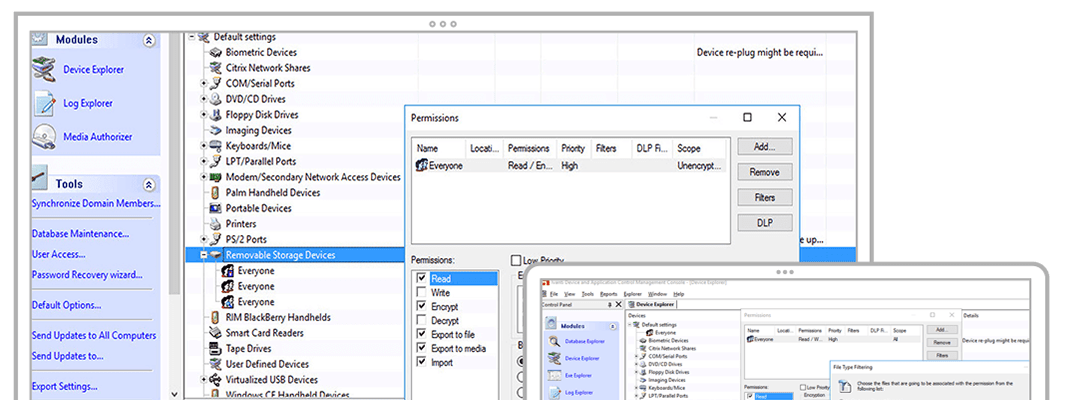

デバイスの一元管理

ユーザー、ユーザーグループ、ワークステーション、ワークステーショングループの許可されたデバイス、クラウドストレージシステム、Microsoft Bitlockerシステムドライブ暗号化へのアクセスを集中的に定義し、管理できます。明示的に許可されていないデバイス、メディア、ユーザーは、デフォルトでアクセスを拒否されます。

ユーザーの生産性を制限することなく、データアクセスおよびデバイスコントロールにおいてプロアクティブなアプローチを取りましょう

ユーザーは、簡単にデータにアクセスできる必要があります。 しかし、それによりデータ損失およびマルウェアの問題への扉を開いてしまうことにもなります。 悪意あるものであれ事故であれ、これらのインシデントは悪夢となります。 従業員や事業ペースを妨げることなく攻撃対象領域を減らすことにより、脅威に前もって備えましょう。

デバイスの許容範囲

承認されたリムーバブルデバイスやクラウドストレージの権限を、個々のユーザーまたはユーザーグループへ割り当てることができます。

状況に応じた許可

クラス、グループ、モデル、または特定のIDごとに、すべての「プラグアンドプレイ」デバイスとクラウドストレージの評価とポリシーの適用を行います。

一時的なアクセス権

リムーバブルデバイスとクラウドストレージへの一時的またはスケジュール的なアクセスをユーザーに許可することで、必要な時に必要なものにアクセスできるようになります。

シャドーイング機能

ファイル名シャドーイングやフルファイルシャドーイングにより、コピーされた全データを一元的に保存し、コピー内容を監視したり、盗難やハードウェア故障の際にファイル全体を復元したりすることができます。

役割ベースのアクセス管理

Windows Active DirectoryまたはNovell eDirectoryアイデンティティに基づいて、ユーザーまたはユーザーグループに許可を割り当てます。

実行可能なインサイト

スクリプト記述を行わずにITデータを統合します。 サイロ全体の透明性を高めることにより、セキュリティ脅威にプロアクティブに対応できる状態を維持します。