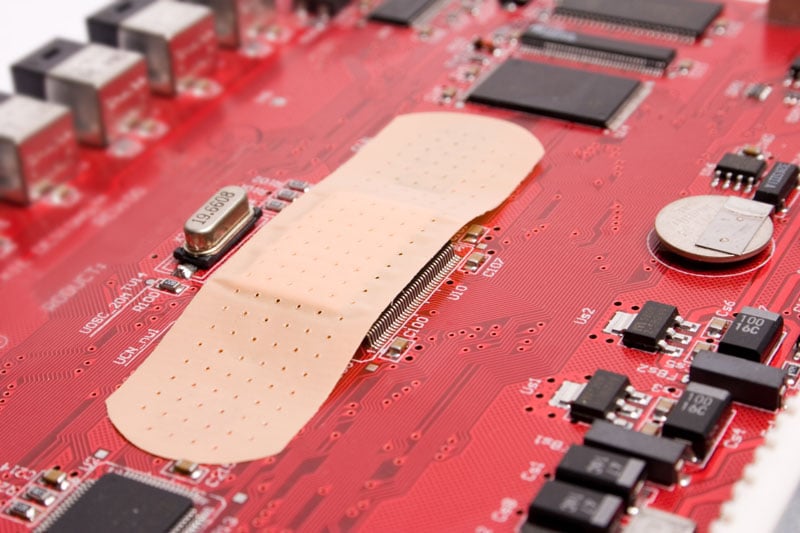

パッチ適用に伴う課題とそのリスクとは

最終更新:

2017年の上半期だけで、ソフトウェアとサーバーの脆弱性が5,000件近くも報告されているのはご存知でしょうか?

さらに、その多くが米国の州政府や地方自治体が主に日常業務で使用しているソフトウェアで見つかっています。

新聞の一面に載ってしまうようなサイバー攻撃を避けるために、政府機関は、パッチがリリースされた後、できるだけ早くデバイス、サーバー、およびその他の資産を更新する必要があります。そうしないと、市民のデータ流出、重要なサービスが維持できない、内外の規制に違反するなどの危険性があります。

しかし、パッチ適用の作業はとても複雑で時間もかかり、ミスが起こりやすいのも事実です。

そこで、パッチの適用と最適化を自動化すれば、州政府や地方自治体はセキュリティ体制を改善することができ、コストを節約することができ、国民や市民へのサービス向上などの本来の目的を果たすための時間を十分に確保できるようになるのです。

注意すべきパッチ適用の課題

600件を超える地方自治体や州政府機関、連邦政府機関のセキュリティ体制を分析した結果、なんと、90%がソフトウェアのパッチ適用スケジュールのパフォーマンスが低いスコア「F」と判定されました。そのうちの50%は、地方自治体でした。

現在、これらの組織がパッチ適用に関して、以下のような問題に直面しています。

- 高度な攻撃:サイバー攻撃は、徐々に標的が絞り込まれたステルス(隠密)攻撃となっていますが、政府機関にはそのような攻撃の免疫がありません。最近では、ウクライナとサウジアラビアでディスク消去にモジュラー型のマルウェアが使用されました。この攻撃によってITセキュリティが国家の問題であるという事実が浮き彫りになりました。テクノロジーに精通していない犯罪者でさえ、簡単に攻撃ツールにアクセスできてしまうのです。

- 古いソフトウェアの脆弱性:政府機関の多くが、ベンダーによるサポートがすでに終了している古いシステムを長年にわたって使用しています。つまり、サイバー犯罪者にとって脆弱性を特定する時間が十分にあったということです。最近発生した何千台ものコンピューターを攻撃したWannaCryは、既知のMicrosoft Windowsの脆弱性を悪用した攻撃であり、とても悪意が感じられたため、Microsoftは例外としてすでにサポートを終了しているコンピューターに対してもパッチを作成しました。

- 可視性:多くの企業に、検出や追跡、アップデートする必要があるデバイスはたくさんあります。さらに、これらの上で実行されているソフトウェアを管理することは、拡張企業や仮想マシン、従来のソフトウェアソリューションなどの異なる種類のパッチ適用ツールにおいて課題となりますが、シャドーIT(個人用のデバイスを許可なく使用すること)がさらに複雑にするのです。ある調査 では、一般的な企業において多くのCIOが、所属企業で使用されているクラウドベースのアプリケーションの数は、わずか30種類から40種類だと考えているにも関わらず、実際は928種類のアプリケーションが使用されていることが明らかになっています。

- サードパーティー製アプリケーション:多くの企業や機関がパッチをアップデートするために、Microsoft System Center Configuration Manager(SCCM)を使用していますが、Microsoftがサポートしていないサードパーティー製ソフトウェアに適用する場合は、手動での作業とテストが必要になります。また、企業や機関はリソースが限られているため、仮想サーバーやその他のものへのパッチ適用を見送ることがあるのです。

- 時間のかかる手動プロセス:手動のパッチ適用プロセスには毎月何百時間もの時間が必要になり、エラーが起こりやすいのも現実です。そして、パッチにより再起動が要求されれば、さらにこれ以上の時間が必要になります。

- IT部門の方針:パッチが何らかの悪影響を及ぼす、広範なカスタマイズが必要になる、古いシステムで実行中の他のアプリケーションと互換性がない、新たなセキュリティの問題をもたらす、デフォルトで不要な機能が追加される、などの様々な理由により、IT部門の一部のスタッフが一部のものへのパッチ適用を避ける場合があります。

例えば 、SAPから修正がリリースされたあとに脆弱性に対してパッチを適用するには、SAPアプリケーション内にはクリティカルなデータが含まれているにも関わらず、平均で6ヶ月以上かかるのです。

「パッチ適用だけでは不完全?今後のセキュリティリスクについて徹底解説」について、本シリーズの2番目のブログを読んでご確認ください。